Tu tienda en línea puede atraer a más que solo tus clientes.

Introducción: ¿y si ya fuera demasiado tarde?

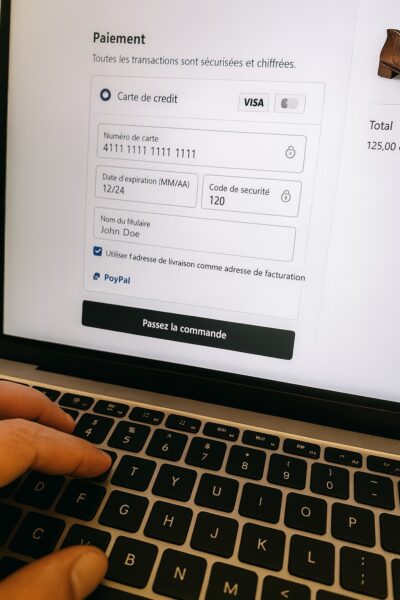

Imagina una escena común: un cliente ingresa sus datos bancarios en tu sitio. Está a punto de confirmar su pedido. Pero, sin saberlo, una copia invisible de su entrada está siendo transmitida… a otro lugar. A un servidor en el extranjero. A un grupo que nunca conocerás. Y tú, comerciante, aún no has notado nada.

Desde 2022, los ciberataques dirigidos a sitios de comercio electrónico han explotado. Ya sea que uses PrestaShop, WooCommerce, Magento o incluso Shopify, eres potencialmente un objetivo. Y los métodos se están perfeccionando: módulos trampa, vulnerabilidades explotadas en unas pocas horas, scripts indetectables… El hacking ya no necesita forzar la puerta, a menudo pasa por una ventana dejada entreabierta.

Pero, ¿cómo lo hacen los hackers? ¿Qué sucede una vez que han entrado? Y lo más importante: ¿podemos protegernos eficazmente?

Responderemos a estas preguntas. Con claridad. Sin jerga. Y con respuestas que bien podrían cambiar tu forma de ver la seguridad.

Cómo los hackers se infiltran en tu tienda

Los hackers no necesitan adivinar tu contraseña. Simplemente esperan a que hagas clic donde no deberías. O que instales ese módulo gratuito, útil, pero descargado de otro lugar que no sea el marketplace oficial. O que te demores un poco en hacer una actualización.

Estas son las principales entradas:

- Los módulos no oficiales u obsoletos : la mayoría de los ataques recientes explotan vulnerabilidades en extensiones (módulos en PrestaShop, plugins en WooCommerce). Una vulnerabilidad no corregida = una puerta abierta.

- La ingeniería social : falsos correos de actualización de PrestaShop, falsos socios de Shopify, ofertas tentadoras… Los hackers apuntan al humano antes que al código.

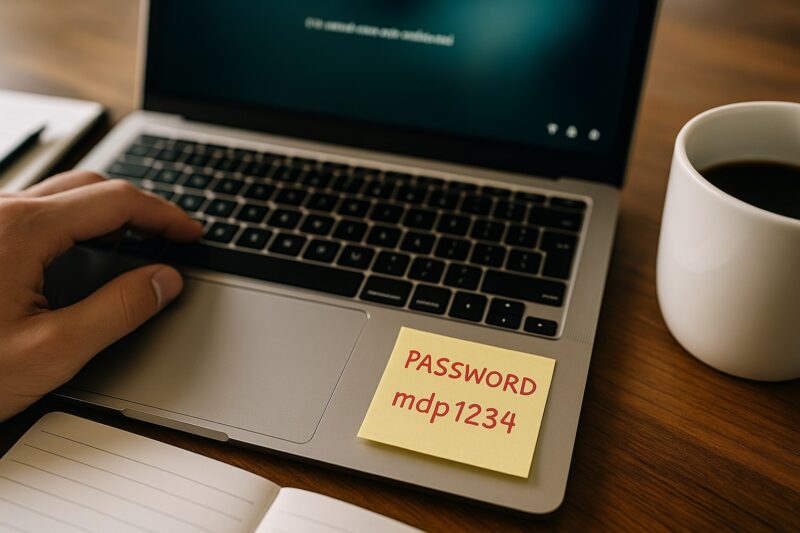

- Los accesos no controlados : contraseñas simples, cuentas olvidadas, API compartidas sin precaución, accesos FTP nunca revocados…

- El código personalizado : un desarrollo interno mal gestionado puede crear su propia brecha. Por el contrario, un desarrollador formado en seguridad sabrá anticipar los puntos de vulnerabilidad y reforzar la solidez del sitio desde su concepción.

Algunos hackers van más allá: en 2024, un ataque en PrestaShop permitió a un script oculto recopilar los datos de tarjetas de crédito en el momento en que los clientes los ingresaban, evadiendo los sistemas de detección habituales. A esto se le llama un “skimmer”: un pequeño fragmento de código oculto en la página de pago, que copia discretamente los datos bancarios ingresados por tus clientes.

Pero no es necesario llegar tan lejos: 9 de cada 10 veces, el sitio simplemente estaba mal protegido.

Lo que sucede cuando tu tienda está comprometida

Un sitio hackeado no es solo un “bug”. Es una cascada de consecuencias: graves, costosas, a veces irreversibles.

- Los datos de tus clientes son robados : datos bancarios, identificaciones, direcciones… y tú eres legalmente responsable.

- Tu sitio se convierte en un cómplice : puede alojar un script que ataca a otros sitios, o servir de relevo para una red criminal.

- Tu tienda es incluida en la lista negra de los navegadores o motores de búsqueda. Las ventas caen. La reputación también.

- La reactivación es lenta y costosa : es necesario realizar una auditoría completa, verificar cada archivo, limpiar las puertas traseras, tranquilizar a los clientes.

- Debes notificar a la CNIL o las autoridades competentes en caso de una fuga confirmada de datos personales (obligación RGPD).

- Finalmente debes notificar a todos los clientes afectados por la fuga. Un procedimiento obligatorio, pero también delicado: puede generar preocupación, empañar la imagen de tu tienda y debilitar la relación de confianza construida con tus clientes.

Y a veces, el malware regresa… porque el hacker había planeado regresar. Una simple restauración de la copia de seguridad no es suficiente: los accesos comprometidos siguen siendo válidos, los archivos modificados se reinjectan, las vulnerabilidades no corregidas persisten.

Una vez que ha entrado, el hacker a menudo ha copiado todo el código del sitio, buscando otras vulnerabilidades. Puede haber dejado varias puertas traseras, invisibles sin una auditoría profunda, que le permitirán regresar más tarde, sin esfuerzo.

En esta etapa, tu tienda se convierte en un objetivo recurrente, vigilado, explotado, a veces incluso utilizado como trampolín para atacar a otros. Mientras siga siendo vulnerable, se convierte en un activo rentable para el atacante.

¿Realmente podemos protegernos?

No es necesario adoptar medidas extremas para protegerse.

La mayoría de los ataques pueden evitarse con algunas precauciones básicas y una buena higiene de seguridad. Se trata menos de ser invulnerable que de no permanecer expuesto innecesariamente.

Si se aplican correctamente, estas medidas suelen ser suficientes para disuadir intentos oportunistas y bloquear los escenarios más comunes.

Estos son los cinco pilares de una protección efectiva, adaptados a los comerciantes, independientemente de la plataforma.

1. Actualiza todo lo que puedas

- Actualiza el núcleo del CMS, los módulos, pero también el servidor, PHP, MySQL.

- Activa las actualizaciones automáticas si es posible.

- Elimina los módulos no utilizados (cuantas menos puertas, mejor).

- Monitorea las alertas de seguridad (CERT-FR, boletines de los editores, Sucuri, etc.).

2. Protege tus accesos

- Contraseñas fuertes, cambiadas regularmente. Agrega 2FA si está disponible.

- No dejes la URL de admin en “/admin123” o “/backoffice”.

- Da accesos temporales y nominativos a tus proveedores.

- Regenera regularmente las claves API, especialmente después de una duda.

3. Pon tu sitio bajo vigilancia activa

- Instala un firewall de aplicaciones (WAF) para bloquear solicitudes sospechosas.

→ Ejemplo: PrestaFence para PrestaShop, Wordfence para WordPress.

- Añade una CSP (Content Security Policy) para limitar los scripts autorizados.

- Utiliza herramientas de escaneo de integridad (p. ej., Sucuri, Sansec, eComscan).

- Activa la vigilancia del lado del cliente con herramientas como Cloudflare Page Shield.

4. Desarrolla de manera segura

- Instala solo módulos de confianza (idealmente desde el marketplace oficial).

- Entrena a tus desarrolladores en las mejores prácticas de seguridad.

- Evita copiar y pegar código encontrado en foros no verificados.

- Implementa una revisión de código para cada nueva funcionalidad.

5. Prepara un plan de respuesta

- Haz copias de seguridad frecuentes, offline si es posible.

- Documenta a quién llamar y qué hacer en caso de incidente.

- Planea una auditoría post-ataque en profundidad, no solo una corrección superficial.

Conclusión: actuar antes de que sea demasiado tarde

Los ciberataques en las tiendas de comercio electrónico no son casos aislados ni escenarios de ciencia ficción. Ocurren todos los días, a menudo en silencio, porque las víctimas prefieren no hablar de ello. Por pudor. Por miedo a asustar a sus clientes. Sin embargo, las consecuencias son muy reales: pérdidas financieras, reputación dañada, actividad paralizada.

Estos ataques son discretos, pero dejan rastros. Y golpean sin distinción, a menudo donde menos se espera.

Hemos visto cómo se infiltran. Hemos medido los posibles daños. Hemos identificado cómo protegernos.

Pero seamos realistas: mantener una vigilancia constante, seguir las alertas de seguridad, verificar tus módulos, monitorear tus accesos… todo esto lleva tiempo. Y experiencia.

¿Y si te haces acompañar?

Es precisamente aquí donde expertos como 202 e-commerce pueden intervenir. Diagnóstico inicial, auditoría de seguridad, configuración de firewall, vigilancia continua… Sabemos dónde buscar.

Sabemos qué corregir. Y sobre todo: conocemos PrestaShop por dentro.

La seguridad es como un seguro: esperas no necesitarlo nunca, pero estás contento de tenerlo el día que cuenta.

Artículos relacionados

Aumentar el ticket medio es una de las estrategias más [...]

El email marketing es una herramienta especialmente eficaz para todas [...]