قد تجذب متجرك الإلكتروني أكثر من عملائك.

مقدمة: ماذا لو كان الأوان قد فات بالفعل؟

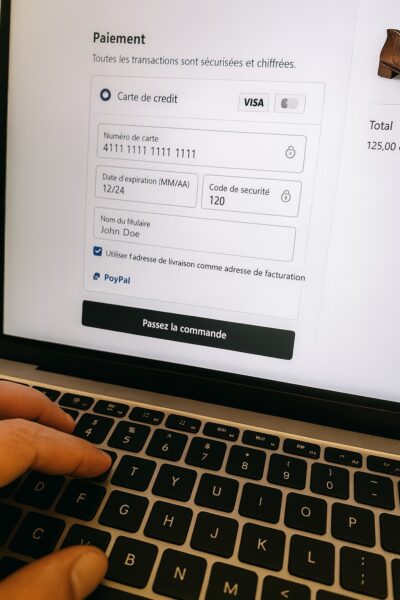

تخيل مشهداً مألوفاً: يدخل عميل تفاصيل بطاقته البنكية على موقعك. يستعد لتأكيد طلبه. لكن، دون علمه، تُنسخ بياناته بشكل خفي وتُرسل… إلى مكان آخر. إلى خادم في الخارج. إلى مجموعة لن تعرفها أبداً. وأنت، كتاجر، لم تلاحظ شيئاً بعد.

منذ عام 2022، شهدت الهجمات السيبرانية التي تستهدف مواقع التجارة الإلكترونية انفجاراً.سواء كنت تستخدم PrestaShop أو WooCommerce أو Magento أو حتى Shopify، فأنت هدف محتمل. والأساليب تتطور: إضافات مخترقة، ثغرات مستغلة خلال ساعات، سكربتات لا يمكن اكتشافها… لم يعد القرصنة تحتاج إلى كسر الباب، بل تمر غالباً من نافذة تركت مفتوحةً جزئياً.

فكيف يعمل القراصنة؟ ماذا يحدث بعد دخولهم؟ والأهم: هل يمكن حمايتنا بفعالية؟

سوف نجيب عن هذه الأسئلة بوضوح، دون مصطلحات معقدة، وبإجابات قد تغيّر نظرتك للأمن الإلكتروني.

كيف يدخل القراصنة إلى متجرك

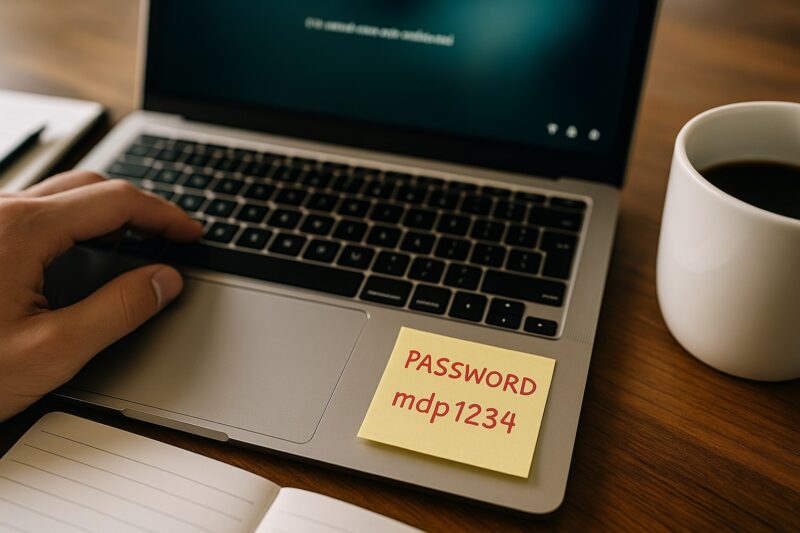

لا يحتاج القراصنة لتخمين كلمة المرور الخاصة بك. إنهم ينتظرون فقط أن تنقر حيث لا ينبغي. أو تثبت إضافة مجانية، سهلة، لكنها تم تحميلها من خارج السوق الرسمي. أو تتأخر في التحديث.

إليك أبرز منافذ الدخول:

- الإضافات غير الرسمية أو المهملة : أغلب الهجمات الأخيرة تستغل ثغرات في الإضافات (Modules في PrestaShop، Plugins في WooCommerce). ثغرة غير مصححة = باب مفتوح.

- الهندسة الاجتماعية : رسائل مزيفة عن تحديث PrestaShop، شركاء وهميون على Shopify، عروض مغرية… يركز القراصنة على الإنسان قبل الشيفرة.

- الوصولات غير المحكومة : كلمات مرور ضعيفة، حسابات منسية، واجهات API مشتركة دون حذر، وصول FTP لم يُلغى…

- الكود المخصص : تطوير داخلي غير منظّم يمكن أن يخلق ثغرة خاصة به. بالعكس، المطور المدرب على الأمن يتوقع نقاط الضعف ويقوي الموقع منذ البداية.

بعض القراصنة يتقدمون أكثر: في 2024، هجوم على PrestaShop سمح لسكربت مخفي بجمع بيانات البطاقات البنكية أثناء إدخالها من الزبائن، متفادياً أنظمة الكشف المعتادة. نسمي هذا “المُسحب” : قطعة كود صغيرة مخفية في صفحة الدفع، تنسخ بيانات البطاقة البنكية بصمت من عملائك.

لكن لا حاجة للذهاب بعيداً: 9 من 10 مواقع كانت ببساطة غير محمية بشكل كاف.

ماذا يحدث عندما يُخترق متجرك

موقع مخترق ليس مجرد “خلل”. هو سلسلة من العواقب الثقيلة، المكلفة، وأحياناً لا يمكن عكسها.

- تُسرق بيانات عملائك : بيانات بنكية، أسماء دخول، عناوين… وأنت تتحمل المسؤولية القانونية.

- يصبح موقعك متواطئاً : قد يستضيف سكربت يهاجم مواقع أخرى، أو يستخدم كحلقة وصل في شبكة إجرامية.

- يُدرج متجرك في القائمة السوداء لدى المتصفحات أو محركات البحث.. المبيعات تنخفض، والسمعة تتدهور.

- إعادة تشغيل الموقع بطيئة ومكلفة : تحتاج إلى تدقيق شامل، فحص كل ملف، تنظيف الأبواب الخلفية، طمأنة العملاء.

- يجب عليك إبلاغ CNIL أو السلطات المختصة عند تسرب بيانات شخصية مؤكدة (متطلبات اللائحة العامة لحماية البيانات).

- وأخيراً، يجب عليك إخطار جميع العملاء المتضررين من التسرب. إجراء ضروري لكنه حساس: قد يثير قلق العملاء، يضر بصورة متجرك، ويضعف الثقة التي بنيتها معهم.

وأحياناً، يعود البرمجيات الخبيثة… لأن القراصنة خططوا للعودة. استعادة نسخة احتياطية ليست كافية: الوصولات المخترقة تبقى فعالة، والملفات المعدلة تُعاد، والثغرات غير مصححة تستمر.

بعد الدخول، غالباً ما ينسخ القراصن كل كود الموقع، بحثاً عن ثغرات أخرى. قد يترك عدة أبواب خلفية – غير مرئية بدون تدقيق عميق – تتيح له العودة لاحقاً بسهولة.

في هذه المرحلة، يصبح متجرك هدفاً مستمراً، محتلًا، مستغلًا، وأحياناً نقطة انطلاق لهجمات أخرى. طالما هو معرض للخطر، فهو أصل مربح للمهاجم.

هل يمكن الحماية فعلاً؟

ليس من الضروري اتخاذ إجراءات متطرفة للحماية.

معظم الهجمات يمكن تجنبها ببعض الحيطة الأساسية والممارسات الجيدة للأمن.ليس الهدف أن تكون منيعا، بل أن لا تظل معرضًا بلا داع.

هذه الإجراءات، إذا طبقت جيداً، تردع محاولات الفرص وتحجب السيناريوهات الأكثر شيوعاً.

إليك الأعمدة الخمسة للحماية الفعالة، مصممة للتجار، بغض النظر عن المنصة.

1. حدّث كل ما يمكن تحديثه

- حدّث نواة نظام إدارة المحتوى، الإضافات، وكذلك الخادم، PHP، وMySQL.

- فعّل التحديثات التلقائية إن أمكن.

- احذف الإضافات غير المستخدمة (كلما قلت الأبواب، كان أفضل).

- تابع تنبيهات الأمان (CERT-FR، نشرات الناشرين، Sucuri، إلخ).

2. أمّن وصولك

- كلمات مرور قوية، تُغيّر بانتظام.أضف المصادقة ذات العاملين إذا كانت متاحة.

- لا تترك رابط الإدارة كـ “/admin123” أو “/backoffice”.

- امنح وصولات مؤقتة ومسمّاة لمزودي الخدمة. جدّد مفاتيح API بانتظام، خاصة بعد الشكوك.

- 3. ضع موقعك تحت المراقبة الفعالةركّب جدار حماية تطبيقي (WAF) لحجب الطلبات المشكوك فيها.

→ مثال: PrestaFence لـ PrestaShop، Wordfence لـ WordPress.

- أضف سياسة أمان المحتوى (CSP) لتقييد السكربتات المسموح بها. استخدم أدوات فحص السلامة (مثل Sucuri، Sansec، eComscan).

فعّل مراقبة من جهة العميل بأدوات مثل Cloudflare Page Shield.

- 4. طوّر بأمان ثبّت فقط الإضافات الموثوقة (يفضل من السوق الرسمي).

- درّب مطوريك على أفضل ممارسات الأمان. تجنب نسخ الشيفرات من منتديات غير موثوقة.

- قم بعملية مراجعة للكود عند كل ميزة جديدة. 5. حضر خطة استجابة

قم بعمل نسخ احتياطية متكررة،

- خارج الاتصال إن أمكن. وثّق من تتصل به وماذا تفعل عند وقوع حادث.

- خطط لتدقيق عميق بعد الهجوم، ليس فقط إصلاح سطحي. الخاتمة: التحرك قبل فوات الأوان

- الهجمات السيبرانية على متاجر التجارة الإلكترونية ليست حالات معزولة أو خيالات علمية. تحدث يومياً، غالباً بصمت، لأن الضحايا يفضلون عدم التحدث عنها، من حياء أو خوفاً من إزعاج العملاء. لكن العواقب حقيقية: خسائر مالية، سمعة متضررة، وتعطيل العمل.

هذه الهجمات خفية لكنها تترك آثاراً. وتضرب دون تمييز، غالباً في أماكن غير متوقعة.عرفنا كيف يدخلون. قيّمنا الأضرار المحتملة. حددنا طرق الحماية.

وماذا لو طلبت الدعم؟

لكن لنكن واقعيين: الحفاظ على اليقظة الدائمة، متابعة تنبيهات الأمان، فحص الإضافات، مراقبة الوصول… كل هذا يستغرق وقتاً وخبرة. - هنا بالضبط حيث يستطيع خبراء مثل 202 e-commerce التدخل.

تقييم أولي، تدقيق أمني، إعداد جدار الحماية، المراقبة المستمرة… نعرف أين نبحث.

نعرف ماذا نصحح. والأهم: نعرف PrestaShop من الداخل.

الأمن مثل التأمين: نأمل ألا نحتاجه أبداً، لكن نكون سعيدين بوجوده عندما يحين الوقت.

- دع خبراء PrestaShop يعاينون متجرك

- الهجمات السيبرانية على التجارة الإلكترونية: فهم الخطر للحماية

- الهجمات السيبرانية على التجارة الإلكترونية: اكتشف كيف تحمي تجارتك الإلكترونية من الثغرات، السكربتات الخبيثة، وسرقة بيانات العملاء. الهجمات السيبرانية على التجارة الإلكترونية: فهم الخطر لحماية أفضل

مقالات ذات صلة

رفع قيمة السلة المتوسطة يُعتبر من أكثر الطرق فعالية لتنمية [...]

النشرة الإخبارية التسويقية هي أداة تسويقية فعالة جداً لكل مرحلة [...]