Votre boutique en ligne attire peut-être plus que vos clients.

Introduction : et si c’était déjà trop tard ?

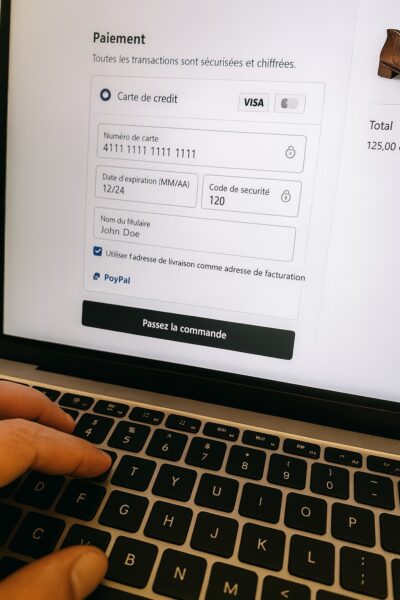

Imaginez une scène banale : un client saisit ses coordonnées bancaires sur votre site. Il s’apprête à valider sa commande. Mais, sans le savoir, une copie invisible de sa saisie est en train d’être transmise… ailleurs. À un serveur situé à l’étranger. À un groupe que vous ne connaîtrez jamais. Et vous, marchand, n’avez encore rien remarqué.

Depuis 2022, les cyberattaques ciblant les sites e-commerce ont explosé. Que vous utilisiez PrestaShop, WooCommerce, Magento ou même Shopify, vous êtes potentiellement une cible. Et les méthodes se perfectionnent : modules piégés, failles exploitées en quelques heures, scripts indétectables… Le piratage n’a plus besoin de forcer la porte, il passe souvent par une fenêtre laissée entrouverte.

Mais alors comment les pirates s’y prennent-ils ? Que se passe-t-il une fois qu’ils sont entrés ? Et surtout : peut-on s’en protéger efficacement ?

C’est à ces questions que nous allons répondre. En toute clarté. Sans jargon. Et avec des réponses qui pourraient bien changer votre façon de voir la sécurité.

Comment les pirates s’introduisent dans votre boutique

Les pirates n’ont pas besoin de deviner votre mot de passe. Ils attendent simplement que vous cliquiez là où il ne faut pas. Ou que vous installiez ce module gratuit, pratique, mais téléchargé ailleurs que sur la marketplace officielle. Ou que vous tardiez un peu à faire une mise à jour.

Voici les principales portes d’entrée :

- Les modules non officiels ou obsolètes : la majorité des attaques récentes exploitent des failles dans des extensions (modules sur PrestaShop, plugins sur WooCommerce). Une faille non corrigée = une porte ouverte.

- L’ingénierie sociale : faux mails de mise à jour PrestaShop, faux partenaires Shopify, offres alléchantes… Les pirates ciblent l’humain avant le code.

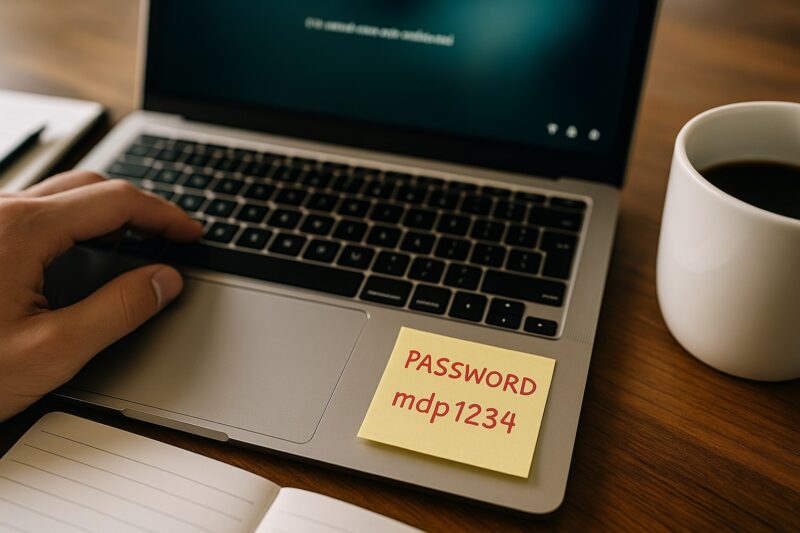

- Les accès non maîtrisés : mots de passe simples, comptes oubliés, API partagées sans précaution, accès FTP jamais révoqués…

- Le code personnalisé : un développement maison mal encadré peut créer sa propre brèche. À l’inverse, un développeur formé à la sécurité saura anticiper les points de vulnérabilité et renforcer la solidité du site dès sa conception.

Certains pirates vont plus loin : en 2024, une attaque sur PrestaShop a permis à un script caché de récupérer les données de carte bancaire au moment même où les clients les saisissaient, tout en échappant aux systèmes de détection habituels. On appelle ça un “skimmer” : un petit morceau de code caché dans la page de paiement, qui copie discrètement les données bancaires saisies par vos clients.

Mais inutile d’aller si loin : 9 fois sur 10, le site était tout simplement mal protégé.

Ce qui se passe quand votre boutique est compromise

Un site piraté, ce n’est pas juste un “bug”. C’est une cascade de conséquences – lourdes, coûteuses, parfois irréversibles.

- Les données de vos clients sont volées : coordonnées bancaires, identifiants, adresses… et c’est vous qui en portez la responsabilité légale.

- Votre site devient un complice : il peut héberger un script qui attaque d’autres sites, ou sert de relais à un réseau criminel.

- Votre boutique est blacklistée par les navigateurs ou les moteurs de recherche. Les ventes chutent. La réputation aussi.

- La remise en ligne est lente et coûteuse : il faut faire un audit complet, vérifier chaque fichier, nettoyer les backdoors, rassurer les clients.

- Vous devez notifier la CNIL ou les autorités compétentes en cas de fuite avérée de données personnelles (obligation RGPD).

- Vous devez enfin notifier tous les clients concernés par la fuite. Une démarche obligatoire, mais aussi délicate : elle peut susciter de l’inquiétude, ternir l’image de votre boutique, et fragiliser la relation de confiance construite avec votre clientèle.

Et parfois, le malware revient… car le pirate avait prévu de revenir. Une simple restauration de sauvegarde ne suffit pas : les accès compromis restent valables, les fichiers modifiés sont réinjectés, les failles non corrigées persistent.

Une fois qu’il est entré, le pirate a souvent copié l’ensemble du code du site, à la recherche d’autres vulnérabilités. Il a pu laisser plusieurs portes dérobées — invisibles sans audit approfondi — qui lui permettront de revenir plus tard, sans effort.

À ce stade, votre boutique devient une cible récurrente, surveillée, exploitée, parfois même utilisée comme tremplin pour en attaquer d’autres. Tant qu’elle reste vulnérable, elle devient un actif rentable pour l’attaquant.

Peut-on vraiment se protéger ?

Il n’est pas nécessaire d’adopter des mesures extrêmes pour se protéger.

La plupart des attaques peuvent être évitées avec quelques précautions de base et une bonne hygiène de sécurité. Il s’agit moins d’être invulnérable que de ne pas rester exposé inutilement.

Bien appliquées, ces mesures suffisent souvent à dissuader les tentatives opportunistes et à bloquer les scénarios les plus courants.

Voici les cinq piliers d’une protection efficace, adaptés aux marchands, quelle que soit la plateforme.

1. Mettez à jour tout ce qui peut l’être

- Mettez à jour le core du CMS, les modules, mais aussi le serveur, PHP, MySQL.

- Activez les mises à jour automatiques si possible.

- Supprimez les modules inutilisés (moins il y a de portes, mieux c’est).

- Surveillez les alertes de sécurité (CERT-FR, bulletins éditeurs, Sucuri, etc.).

2. Sécurisez vos accès

- Mots de passe solides, changés régulièrement. Ajoutez 2FA si disponible.

- Ne laissez pas l’URL d’admin en “/admin123” ou “/backoffice”.

- Donnez des accès temporaires et nominatifs à vos prestataires.

- Régénérez régulièrement les clés API, surtout après un doute.

3. Mettez votre site sous surveillance active

- Installez un pare-feu applicatif (WAF) pour bloquer les requêtes suspectes.

→ Exemple : PrestaFence pour PrestaShop, Wordfence pour WordPress.

- Ajoutez une CSP (Content Security Policy) pour limiter les scripts autorisés.

- Utilisez des outils de scan d’intégrité (e.g. Sucuri, Sansec, eComscan).

- Activez la surveillance client-side avec des outils comme Cloudflare Page Shield.

4. Développez de manière sécurisée

- N’installez que des modules de confiance (idéalement depuis la marketplace officielle).

- Formez vos développeurs aux bonnes pratiques de sécurité.

- Evitez les copier-coller de code trouvés sur des forums non vérifiés.

- Mettez en place une revue de code pour chaque nouvelle fonctionnalité.

5. Préparez un plan de réponse

- Faites des sauvegardes fréquentes, hors ligne si possible.

- Documentez qui appeler et que faire en cas d’incident.

- Prévoyez un audit post-attaque en profondeur, pas juste un correctif de surface.

Conclusion : agir avant qu’il ne soit trop tard

Les cyberattaques sur les boutiques e-commerce ne sont pas des cas isolés ni des scénarios de science-fiction. Elles ont lieu tous les jours, souvent dans le silence, car les victimes préfèrent ne pas en parler. Par pudeur. Par crainte d’effrayer leurs clients. Pourtant, les conséquences sont bien réelles : pertes financières, réputation fragilisée, activité paralysée.

Ces attaques sont discrètes, mais elles laissent des traces. Et elles frappent sans distinction, souvent là où on ne s’y attend pas.

On a vu comment ils s’introduisent. On a mesuré les dégâts potentiels. On a identifié les moyens de s’en prémunir.

Mais soyons lucides : maintenir une vigilance constante, suivre les alertes de sécurité, vérifier ses modules, surveiller ses accès… tout cela prend du temps. Et de l’expertise.

Et si vous vous faisiez accompagner ?

C’est justement là que des experts comme 202 e-commerce peuvent intervenir. Diagnostic initial, audit de sécurité, configuration de pare-feu, surveillance continue… On sait où chercher.

On sait quoi corriger. Et surtout : on connaît PrestaShop de l’intérieur.

La sécurité, c’est comme une assurance : on espère ne jamais en avoir besoin, mais on est heureux de l’avoir le jour où ça compte.

Articles associés

Introduction Dans l’univers du e-commerce, un mot revient sans cesse [...]